Phishing visa dados pessoais que podem ser "pescados" online. Desde conversas privadas a dados financeiros e até acesso a contas bancárias, desde fotografias pessoais a histórico de pesquisas ou detalhes de comportamento online - tudo isto é valioso para os utilizadores, mas também para os hackers que tentam enganar os utilizadores na sua obtenção.

O que é o Phishing?

Phishing é um tipo de fraude online que depende de ataques de engenharia social para enganar os utilizadores a divulgarem a sua informação sensível, incluindo número de cartão de crédito e credenciais de login, fazendo-se passar por uma entidade de confiança. Phishing é normalmente realizado através de correio electrónico, SMS, ou aplicações de mensagens instantâneas através de uma ligação perigosa. Mas as ligações de phishing também podem ser introduzidas em mensagens publicadas em redes sociais, quadros de boletim, etc.

Os esquemas de phishing são o vector de ataque mais eficiente para roubar informação sensível. Embora os atacantes tenham muitas opções, preferem o phishing porque ele faz uma coisa melhor do que qualquer outro método: engana as vítimas para que participem no seu próprio ataque.

Como é que um ataque de phishing acontece?

Um ataque de phishing clássico começa com um e-mail ou SMS supostamente do seu banco, do seu fornecedor de serviços de e-mail, ou de outra empresa respeitável com a qual se tenha inscrito. Estas mensagens exigem normalmente que siga um link para validar algumas informações pessoais. O não cumprimento levará à suspensão ou cancelamento da conta. Para ganhar credibilidade, uma mensagem de phishing inclui normalmente logótipos e identidades visuais arrancadas à entidade imigrante. No entanto, em vez de o levar para a página web do banco, o link aponta para a página web do fraudador. Tudo o que preencher será enviado ao agressor e utilizado para aceder ilegalmente à conta. Uma vez a conta comprometida, o agressor pode abusar dela de várias formas, dependendo do tipo de conta que for. No caso de um website e-banking, um hacker pode fazer pagamentos ou transferir dinheiro da conta do utilizador. Uma conta de correio electrónico pode ser utilizada para obter acesso a conversas privadas ou enviar spam a outros utilizadores, etc.

Imagine que está à espera na fila para o café e o seu telefone começa a tocar. De repente recebe duas mensagens de texto, um e-mail, e uma chamada perdida - todas do seu banco a dizer que suspeitam de actividade fraudulenta na sua conta. Eles suspendem as suas contas por razões de segurança e instam-no a contactá-los para desbloquear as contas. Pretende dar seguimento, mas algo não lhe parece muito correcto.

A análise da Cofense Intelligence descobriu que 70% dos incidentes de phishing envolvem roubadores de informação e keyloggers, que são tipos de programas malware que recolhem secretamente informações do seu computador, permitindo aos fraudadores roubar as suas credenciais.

As fraudes comuns de phishing envolvem uma mensagem dizendo que houve actividade suspeita na conta e, para desbloquear a sua conta, deve fornecer informações pessoais. Uma vez fornecidas estas informações, o atacante pode utilizá-las para limpar as suas contas bancárias ou fazer compras fraudulentas utilizando o seu cartão de crédito. Um esquema de "smishing" (SMS + phishing) segue a mesma lógica, excepto que o modo de contacto do golpista é através de uma mensagem de texto.

Indicadores e exemplos de um e-mail de Phishing

À medida que encontra cada vez mais mensagens de phishing, aprenderá a identificá-las apenas com um olhar rápido. Normalmente, estas mensagens estão repletas de erros ortográficos. Isto acontece principalmente porque o atacante não é um falante nativo. A mensagem é também impessoal e genérica. Começa frequentemente com "Caro utilizador" e não inclui o seu nome de utilizador ou nome completo. Ao contrário das mensagens legítimas do fornecedor de serviços, as mensagens de phishing não mencionam o seu nome completo ou nome de utilizador. Elas são concebidas para enganar todos os destinatários, não apenas o senhor e os atacantes não sabem quem é. Eles apenas esperam que você tenha uma conta no respectivo serviço. A ligação que deve seguir é também diferente da URL que introduz no seu navegador quando acede ao respectivo serviço. Muitas vezes o URL começa com um endereço IP.

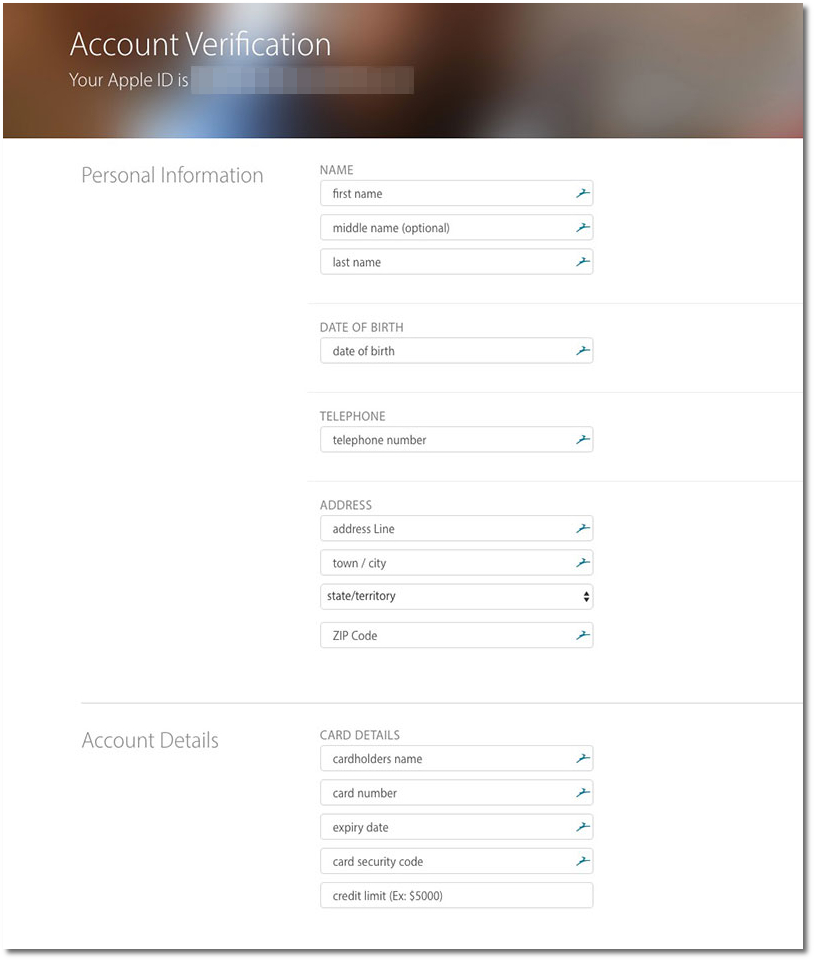

Alguns dos e-mails de phishing mais lucrativos fingem vir da Apple Inc. em Cupertino, Califórnia. Os operadores por detrás destas campanhas têm aperfeiçoado as suas capacidades para criar mensagens que são quase indistinguíveis dos gráficos da Apple. Assim armados, enganam milhares de utilizadores para entregarem as suas palavras-passe e dados de cartões de crédito, pensando que estão a comunicar com o apoio efectivo da Apple. Na realidade, estão a entregar os seus dados a atacantes. Como mostra a captura de ecrã abaixo, a mensagem instila o medo de dizer que a sua conta foi comprometida, que a Apple a bloqueou "por razões de segurança", e que agora precisa de voltar a introduzir todos os seus dados para confirmar que é você e não o hacker.

Um e-mail típico de phishing

A mensagem é suficientemente bem elaborada para enganar o olho destreinado, mas alguns sinais indicadores mostram que estamos a ser enganados aqui.

Dica #1: "[email protected] foi temporariamente desactivado"

Pergunte a si mesmo isto: Como é que a minha conta está desactivada se estou a receber isto na minha conta de e-mail iCloud actual, à qual ainda posso aceder com o meu ID e palavra-passe Apple actuais, muito bem? Algo não está bem aqui.

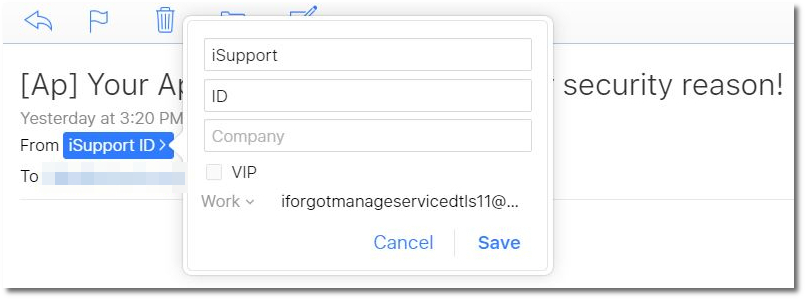

Dica #2: remetente de e-mail

Os golpistas tentarão normalmente imitar o endereço de correio electrónico da empresa que estão a imitar. Neste caso, utilizaram o icónico "i" moniker tipicamente encontrado na nomenclatura da Apple. Isto destina-se tanto a acrescentar credibilidade como a evitar mecanismos anti-phishing. Clicar no nome do endereço revela também o endereço real de onde vem o e-mail. O endereço "[email protected]" dificilmente soa como a verdadeira Apple em Cupertino.

Para qualquer outro serviço ou empresa que os atacantes possam imitar, verificar e-mails legítimos anteriores para ver como é o verdadeiro endereço.

Dica #3: "A sua ID da Apple foi bloqueada por razões de segurança"

Linha de assunto típica de cicatrizes. Os esquemas de phishing tentam assustá-lo dizendo que algo correu mal e que é necessário tomar medidas IMEDIATAS. É uma pista clássica de que está a lidar com uma vigarice. E não deveria "razão" (em inglês, a palavra "reason") estar no plural aqui? O pobre inglês é sempre um sinal de que se deve estar atento.

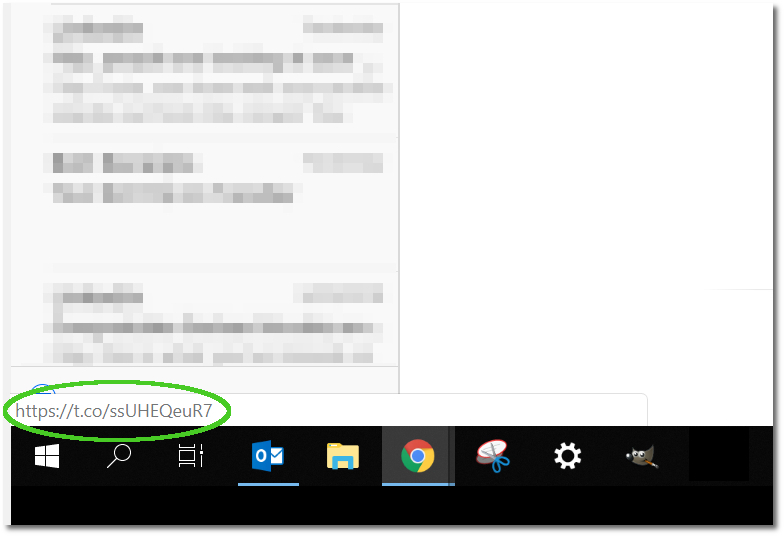

Dica #4: "vai AQUI" não o leva realmente ao website da Apple

Passe o cursor do rato sobre qualquer hiperlink e verá o verdadeiro URL sem ter de clicar sobre ele. Neste exemplo, o iCloud Mail está aberto no Chrome, que revela o URL no canto inferior esquerdo da janela do navegador. O Microsoft Outlook revela o URL numa bolha quadrada, mesmo por cima do cursor do rato.

A primeira coisa a notar aqui é que o URL foi encurtado. Nenhuma empresa legítima, particularmente a Apple, jamais o fará. Mas, digamos que não se aperceba disto e clique no link. Tipicamente, será levado para uma página concebida para parecer que é o website da Apple. É provável que a página hospede um formulário que lhe peça para introduzir os seus dados pessoais, e por vezes até dados financeiros. Não o faça! A Apple nunca lhe irá pedir para fazer nada disto, mesmo que a sua conta seja pirateada.

Exemplo de uma forma falsa - esquema de Phishing

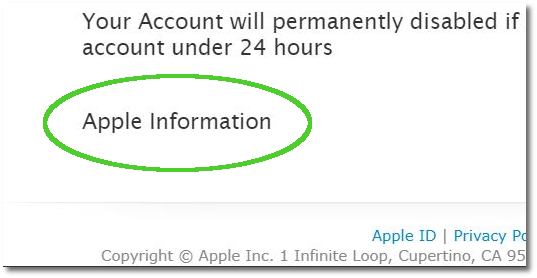

Dica #5: "A sua conta será permanentemente desactivada se não verificar a sua conta em menos de 24 horas"

Outra dose de scareware, só para o caso de as primeiras tentativas terem sido mal feitas. Nenhuma empresa irá desactivar permanentemente a sua conta simplesmente com base no facto de ter sido pirateada. Muito pelo contrário. Eles tentarão resolver o problema da conta e ajudá-lo-ão a continuar a utilizá-la.

Também nos falta aqui um verbo, na frase original em inglês.

Dica #6: assinatura de e-mail

Grandes empresas como a Apple, Facebook, e Google normalmente assinam e-mails usando nada mais do que o nome da empresa. Algumas podem conter termos como "Apoio" ou "Equipa", etc. Isto varia de acordo com a empresa. Mas "Informação Apple?".

Isso não soa muito como um nome de departamento, pois não? Na verdade, quase parece que os golpistas estavam a ficar sem ideias.

Se tiver alguma dúvida, procure o último e-mail legítimo da mesma empresa e compare as assinaturas. Se não corresponderem, sabe que se trata de uma tentativa de phishing.

Dica #7: nenhum URL onde deveria haver um

As palavras ID da Apple e Política de Privacidade podem parecer hyperlinked. Na verdade, são hiperligações falsas que não vão a lado nenhum. Outro sinal de que algo está desligado. Uma "Política de Privacidade" destina-se a ser acessível ao cliente para que este possa rever os direitos e obrigações de todas as partes envolvidas.

Aqui, estamos a olhar para uma réplica incompleta do modelo da Apple:

Este é um exemplo clássico de como os golpistas operam através de campanhas de phishing.

Como é que paro os e-mails e SMS de phishing?

A defesa anti-phishing envolve um mecanismo com várias camadas.

- A primeira linha de defesa é o filtro de spam: uma funcionalidade normalmente integrada com a sua solução de segurança e que filtra o lixo electrónico das mensagens legítimas. Um bom filtro anti-spam bloqueia a tentativa de phishing na sua fase inicial, para que nem sequer veja a isca que lhe está a ser atirada.

- A segunda linha de defesa é um bom filtro para esquemas de phishing do Android. O módulo Alerta de Fraudes do Bitdefender monitoriza as mensagens SMS recebidas em tempo real e alerta-o quando uma ligação perigosa chega a uma mensagem de texto no seu smartphone.

- A terceira camada de defesa é o módulo anti-phishing ou anti-fraude - outro componente do anti-vírus que analisa a página web em que aterra e determina se foi concebido para roubar os seus dados. Mesmo que tenha caído no esquema e aberto a mensagem de phishing, o módulo anti-phishing deve impedi-lo de preencher o formulário com a sua informação sensível (número de cartão de crédito, data de validade, CVV, ou número PIN, entre outros).

- Por último, mas não menos importante, o estabelecimento de autenticação de dois factores para as contas que o suportam assegura que, mesmo que alguém obtenha as suas credenciais de login, não poderá iniciar sessão sem uma senha secundária enviada pelo serviço no seu dispositivo móvel ou token.

O que fazer se receber uma tentativa de Phishing

Dada a explosão de ataques de engenharia social como phishing, vishing ou smishing scams, é sensato ser céptico em relação a e-mails urgentes e inesperados, chamadas telefónicas, e mensagens de texto que recebe. Use o seu discernimento. Se alguma vez receber um e-mail, texto ou telefonema afirmando que houve actividade suspeita numa conta, tenha cuidado. Como regra geral, nunca ofereça os seus dados pessoais, palavra-passe, ou informações de cartão de crédito via e-mail antes de verificar minuciosamente se o remetente é quem afirma ser.

O mais importante a lembrar é o seguinte: as empresas legítimas nunca lhe pedirão que forneça os seus dados pessoais através de correio electrónico ou texto. Também não lhe telefonarão e pedirão por ela. As instituições financeiras poderão notificá-lo de que tiveram de congelar as suas contas com base em actividades suspeitas, mas depois instruir-lhe-ão no sentido de as desbloquear. Em vez de pedirem as suas credenciais, normalmente aconselham-no a entrar na sua conta online através de uma ligação segura à Internet para verificar as transacções. Se receber tal mensagem, marque-a como spam e apague-a. Isto não quer dizer que deve considerar cada mensagem de aviso como um esquema. Certifique-se apenas de investigar minuciosamente antes de tomar qualquer acção de que se possa arrepender mais tarde.

Para evitar esquemas de Phishing:

- Nunca clique no link fornecido no e-mail, e não ligue para nenhum número de telefone que tenha fornecido. Em vez disso, visite o website oficial da organização e contacte o número de serviço ao cliente aí indicado. Em alternativa, pode ligar para o número indicado no verso do seu banco ou cartão de crédito.

- Configure a sua caixa de entrada de correio electrónico para filtrar spam e phishing mail. Activar o Bitdefender Antispam nos computadores Windows que utilizam o Microsoft Outlook e o Mozilla Thunderbird. No que diz respeito aos utilizadores da Apple, se receber o que acredita ser um e-mail de phishing alegando ser do Cupertino, a Apple recomenda o reencaminhamento da mensagem com informação completa do cabeçalho para [email protected], para que a empresa possa investigar o assunto.

- Passe o rato por cima de cada ligação para verificar se está a ir para onde espera que vá antes de clicar.

- Tenha em mente que as fraudes impostoras são o tipo de fraude online nº 1. Para além de phishing e smishing, estes ataques também assumem a forma de vishing (ou phishing de voz) onde alguém se faz passar pela polícia, pelo seu banco, ou por outras formas de autoridade.

O que fazer se já respondeu a uma mensagem de Phishing

Se foi vítima de um esquema e forneceu a sua palavra-chave, dados bancários, informação pessoal identificável, ou outra informação pessoal sensível, o esquema já tem os seus dados.

Dependendo da informação que foi divulgada, tome estas medidas imediatamente:

- Alterar a palavra-passe da conta - e-mail, meios de comunicação social, etc. - sobre o qual forneceu informações. Se utilizar a mesma palavra-passe noutro local, altere também essa palavra-passe. Se tiver dificuldades em lembrar todas as suas palavras-passe, poderá beneficiar da utilização de um gestor de palavras-passe.

- Se forneceu a um fraudador os seus dados bancários, contacte imediatamente o seu banco e explique que é vítima de um esquema.

- Comunique o phishing às autoridades competentes se pagou a alguém que acredita ser um burlão, se deu informações pessoais, ou se este tem acesso aos seus dispositivos.